Ведется массовая атака криптором Wana decrypt0r 2.0

- понедельник, 15 мая 2017 г. в 03:19:06

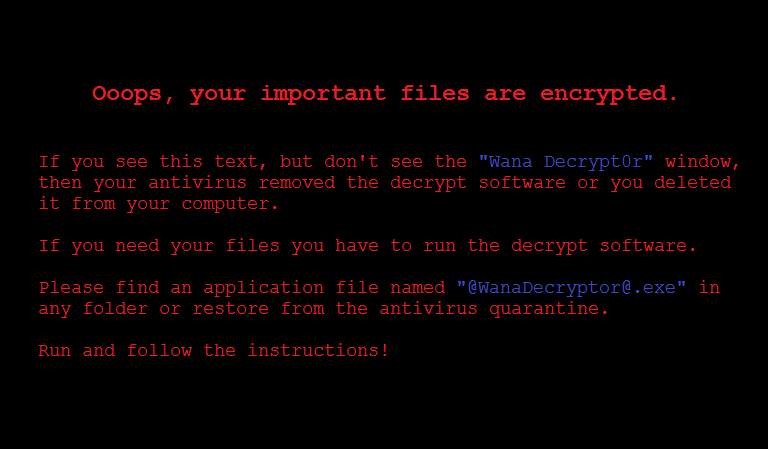

В настоящий момент можно наблюдать масштабную атаку трояном-декриптором "Wana decrypt0r 2.0"

Атака наблюдается в разных сетях совершенно никак не связанных между ссобой.

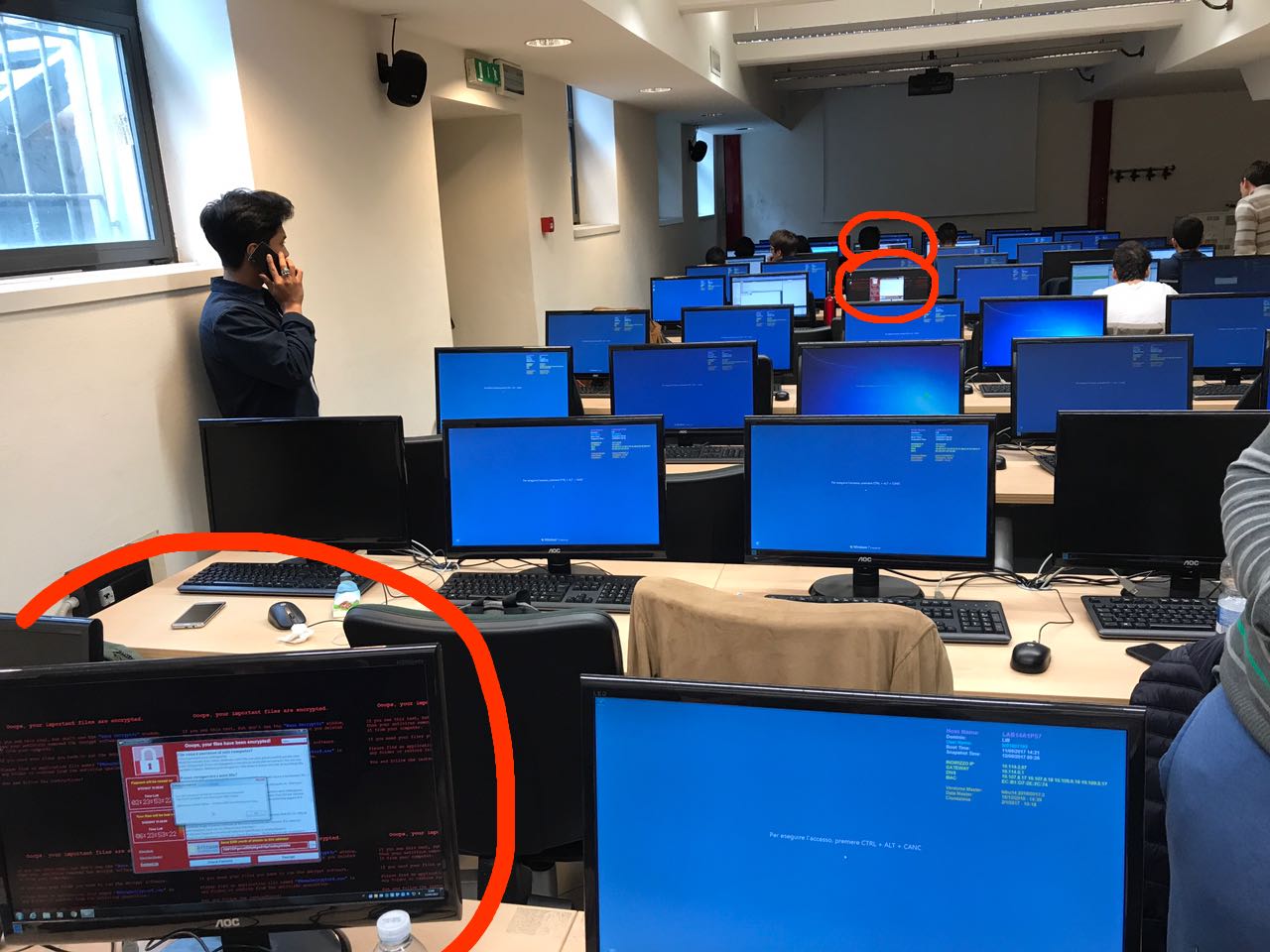

A ransomware spreading in the lab at the university (отсюда)

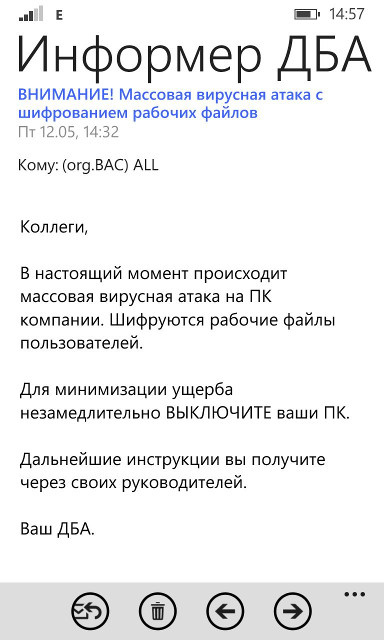

Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Связавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адрес на ней, как сразу же в течении нескольких минут она была заражена.

Все образы Windows были получены из MSDN, хеши совпадают, так что возможность заражения образа исключена.

И это при том, что конфигурация файервола для единственного сетевого интерфейса смотрящего наружу, была настроена как "Общественная сеть".

Nmap не находит открытых портов. Вывод nmap показывает что даже в этом случае некоторые порты открыты наружу по умолчанию:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknownЕдинственное что было установленно в системе — это Virtio-драйверы, которые были загруженны при установке самой Windows с внешнего CD.

ISO-образ был так же получен из официального источника — репозитория Fedora, хеш суммы так же совпадают.

На данный момент до конца не известно как именно произошло заражение и какие конкретно версии Windows уязвимы.

Если у вас есть похожие случаи, поделитесь информацией о них.

Несколько ссылок по теме:

остальные ссылки смотрите в комментариях к этой новости

Ждем дальнеших новостей, всех с пятницей и вот вам нескушная обоина на рабочий стол:

UPD: Судя по всему, для атаки используется уязвимость протокола SMBv1.

Патчи для исправления этой уязвимости можно скачатать на официальном сайте:

Уязвимость так-же можно закрыть, полностью отключив поддержку SMBv1. Для этого достаточно выполнить следующую команду в командной строке запущенной от имени Администратора:

dism /online /norestart /disable-feature /featurename:SMB1ProtocolУстановить патчи при этом все равно рекомендуется

UPD2: По многочисленным просьбам добавляется информация о том как проверить стоит вам бояться или нет. Следующие действия помогут вам понять установлен ли патч закрывающий данную уязвимость в вашей системе:

4012212 или 4012215cmd.exe (командную строку)wmic qfe list | findstr 4012212http://support.microsoft.com/?kbid=4012212 P2 Security Update KB4012212 NT AUTHORITY\система 3/18/2017Как выяснилось этот метод не на 100% рабочий и у каждого могут быть свои ньюансы.

Если вы все же уверены что обновление безопасности у вас установлено, а в ответ вы по прежнему получаете пустую строку, попробуйте проверить обновление через журнал обновлений Windows или почитать комментарии к этой статье.

UPD3: В интернете находятся интересные подробности по данному инциденту:

Да, так и есть. Появился набор эксплоитов FuzzBunch, который группа хакеров Shadow Brokers украла у Equation Group, хакеров из Агенства Нац. Безопасности США.

Microsoft потихому прикрыла дырки обновлением MS 17-010, возможно самым важным обновлением за последние десять лет.

В то время как набор эксплоитов уже неделю лежит в открытом доступе https://github.com/fuzzbunch/fuzzbunch с обучающими видео.

В этом наборе есть опасный инструмент DoublePulsar.

Если кратко, то если открыт 445 порт и не установлено обновление MS 17-010, то DoublePulsar

простукивает этот порт, делает перехваты системных вызовов и в память внедряет вредоносный код.

UPD4: Интерактивная карта заражения:

UPD5: Видео показывающее наглядное применение эксплойта:

UPD6: Нашелся интересный изъян в коде:

Распространение вируса-вымогателя WannaCrypt удалось приостановить, зерегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Специалист по безопасности, который ведет твиттер @MalwareTechBlog, обнаружил, что вирус зачем-то обращается к этому домену и решил зарегистрировать его, чтобы следить за активностью программы.

Как выяснилось потом, в коде вируса говорилось, что если обращение к этому домену успешно, то заражение следует прекратить; если нет, то продолжать. Сразу после регистрации домена, к нему пришли десятки тысяч запросов.

Вирус-вымогатель начал распространяться 12 мая. Он блокирует компьютер и требует 300 долларов за разблокировку. Десятки тысяч заражений зарегистрировали в 99 странах, в том числе в России, где жертвами стали «Мегафон», МВД и СК. В других странах пострадали телекоммуникационные компании, банки, консалтинговые фирмы. В Великобритании из строя вышли компьютеры системы здравоохранения.

Регистрация вышеупомянутого домена не помогла тем, кто уже был заражен, но дала время другим установить обновление Windows, после которого вирус не работает.

UPD7: Microsoft выпустил патч для старых систем (Windows XP и Windows Server 2003R2)

UPD8: Копипаста с 2ch.hk

У тех кто начал эту атаку естьЭксплойты слитые Shadow brokers

Сканнер сети который они сами написали на C/Python

Linux сервер

Как это работает?Скрипт сканнера запускается на Linux сервере

Вбивается определенный IP диапазон или целая страна

Скрипт сканирует диапазон на открытый 445 порт

В случае удачного обнаружения SMB сервиса, посылает эксплойт, вызывающий переполнение буфера

эксплойт закачивает файл и запускает его.

UPD9: официальные прямые ссылки на этот патч для различных систем:

Windows XP: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windowsxp-kb4012598-x86-embedded-rus_772fa4f6fad37b43181d4ad2723a78519a0cc1df.exe

Windows XP x64: http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Vista x86: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Vista x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows 7 x86: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

Windows 7 x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows 8 x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x86_5e7e78f67d65838d198aa881a87a31345952d78e.msu

Windows 8 x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows 8.1 x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msu

Windows 8.1 x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows 10 x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 (1511) x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 (1511) x64: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 (1607) x86: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 (1607) x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

Windows Server 2003 x86: http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x64: http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2008 x86: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Server 2008 x64: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 R2: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows Server 2012: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8-rt-kb4012214-x64_b14951d29cb4fd880948f5204d54721e64c9942b.msu

Windows Server 2012 R2: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows Server 2016: http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

UPD10: Появились версии шифровальщика игнорирующие killswitch метод описанный в UPD6.

Спасибо xsash, Inflame, Pulse, nxrighthere, waisberg, forajump, Akr0n, LESHIY_ODESSA, Pentestit и другим за множество дополнений к этой статье.