http://habrahabr.ru/company/mailru/blog/230743/

Вчера на Хабре в комментариях к

статье про утечку базы паролей Яндекса появилась информация о том, что в сеть попала база паролей от почтовых ящиков Mail.Ru. Мы проанализировали все аккаунты, оказавшиеся в этой базе, и хотим рассказать о том, что это было и какие мы приняли меры.

Что произошло? Откуда база?

Массового взлома, имеющего под собой какую-то конкретную причину или дыру в безопасности, не произошло. Анализ базы показал, что, скорее всего, она собиралась по частям из нескольких баз паролей, которые были украдены у пользователей в разное время и разными способами, в том числе при помощи вирусов, фишинга и т.п.

Что дает нам основания так думать?

Во-первых, довольно большой процент паролей из попавшей в сеть базы на данный момент неактуален, то есть владельцы ящиков уже успели их сменить.

Во-вторых, примерно 95% оставшихся аккаунтов уже проходят у нас в системе как подозрительные (то есть мы считаем, что они либо созданы роботом, либо взломаны). Такие аккаунты ограничены в отправке почты, а их владельцам мы рекомендуем сменить пароль.

Как это работает? У нас существует сложная система, которая, начиная с регистрации, анализирует действия каждого аккаунта по целому ряду критериев (рассказывать обо всех мы не хотим, чтобы не облегчать злоумышленникам жизнь, но например, один из самых очевидных – попытка рассылки спама с этого аккаунта или резкая смена паттерна поведения). В этой системе у каждого аккаунта есть динамический рейтинг (называется «карма»). Как только карма падает ниже определенного параметра, к аккаунту начинают применяться разные санкции, в том числе настойчивая рекомендация сменить пароль.

Таким образом, владельцы почти всех ящиков из найденной базы, пароли для которых оказались до сих пор актуальны, уже давно получали от нас уведомление, что с их ящика зафиксирована подозрительная активность и что им нужно как можно скорее сменить пароль. Судя по тому, что они этого до сих пор не сделали, напрашивается вывод, что многие из них – это «авторегистрации». Такие ящики, как правило, не восстанавливаются после блокировки, поскольку обходить защиту для смены пароля злоумышленникам довольно дорого. Еще значительная часть – это брошенные владельцами ящики (ведь сложно активно пользоваться аккаунтом, если тебе не разрешают отправлять почту, а в почтовом ящике все время всплывает окно с просьбой сменить пароль).

А как же оставшиеся 5%?

В течение вчерашнего дня владельцы этих ящиков уже получили уведомление о необходимости сменить пароль.

И всё же, как увели ящики?

Самые распространенные способы взлома ящиков – это фишинг, вирусы на пользовательских компьютерах и слишком простые пароли. Еще одна очень распространенная ситуация: пользователи ленятся придумывать уникальные пароли для каждого из своих аккаунтов и используют пароль от почты на форумах, торрент-трекерах или еще каких-то ресурсах с низким уровнем защиты, которые потом подвергаются атаке. В результате злоумышленники получают доступ к целой базе паролей, а затем подбирают их к другим сервисам, в первую очередь, к ящикам, которые часто указываются в качестве логина или способа связи.

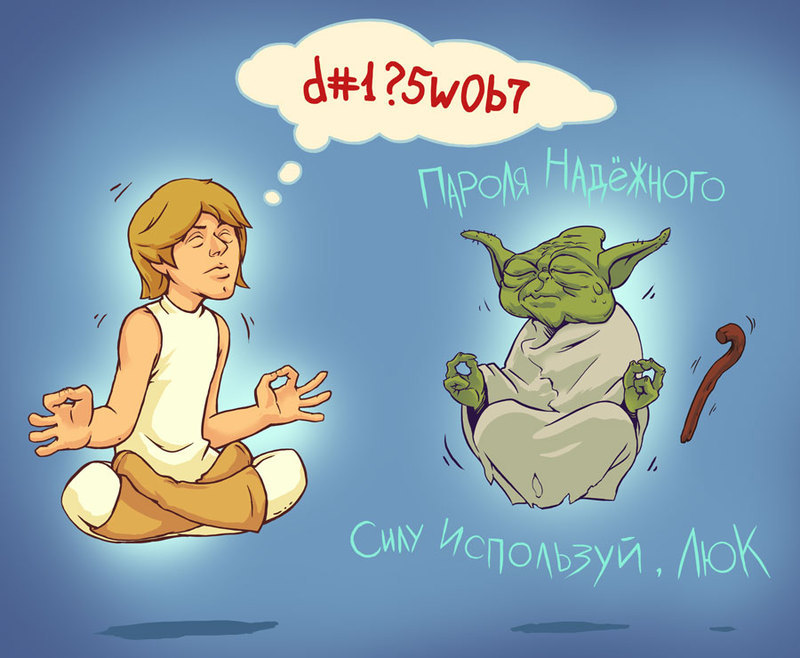

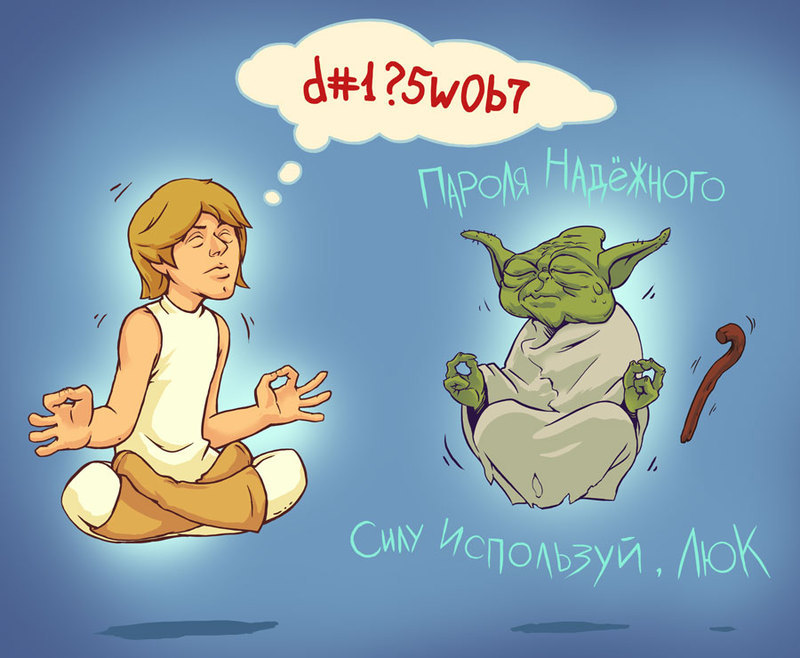

Мы настоятельно рекомендуем иметь отдельный и очень надежный пароль на почтовом аккаунте, так как на него завязаны многие другие сервисы.

А что мы делаем, чтобы защищать своих пользователей?

Мы действительно очень много делаем для того, чтобы предотвратить «угоны» ящиков.

Во-первых, мы исключили возможность MITM-атаки, потому что передача пользовательских данных и в веб-интерфейсе, и в наших мобильных приложениях, и по в POP/IMAP/SMTP в Почте Mail.Ru происходит через HTTPS/TLS/STARTTLS. Более того, в веб-интерфейсе HTTPS работает всегда по умолчанию, с помощью технологии Strict Transport Security (STS), которая заставляет браузер всегда обращаться в Почте Mail.Ru сразу по HTTPS.

Кстати, в отличие от того же Яндекса, наша главная страница также работает всегда по HTTPS и защищена через STS, что делает невозможной кражу пароля через атаку SSL Strip.

Перехватить пароль от Mail.Ru через MITM-атаку IMAP-сервиса тоже невозможно, поскольку наш IMAP-сервис всегда и везде работает только по TLS/STARTTLS. Это важно, поскольку именно IMAP-сервис в наибольшей степени подвержен этой атаке, так как его часто используют на мобильных приложениях, а слушать трафик удобнее всего именно с Wi-Fi-сетей. Кроме того, такой защитой пренебрегают некоторые почтовые сервисы, и злоумышленники об этом знают.

Также хотелось бы отметить, что утечка подобных данных изнутри компании практически исключена. Доступ к продакшн-серверам и базам данных жестко регламентирован. Кроме того, пароли пользователей Mail.Ru хранятся в зашифрованном и «соленом» виде (то есть при шифровании к паролям подмешиваются дополнительные данные). Это означает, что даже кража базы паролей не допускает возможность ее расшифровки. Но и сама кража невозможна благодаря многоуровневой системе защиты.

Итак

Мы очень стараемся защитить наших пользователей. Только за последние год-два мы внедрили целый ряд крупных секьюрити-фич, например, принудительный HTTPS в Почте и на главной странице портала, content security policy,

разделение сессий на портале и многое другое. Запустили программу

Bug Bounty.

К сожалению, все наши усилия будут напрасны, если пользователь не сделает свою часть работы по защите почтового ящика. Мы, как и многие другие интернет-сервисы, постоянно говорим об этом пользователям, в том числе и на Хабре, где у нас был очень подробный

пост о том, как взламывают ящики и что нужно делать, чтобы защитить свои данные. Говорить о них подробно сейчас не будем, напомним лишь основные: пароль для Почты должен быть а) сложным, б) уникальным и в) его желательно регулярно (в идеале – не реже, чем раз в три месяца) менять.