Домашние гаджеты — от холодильника до чайника — поумнели настолько, что теперь нуждаются в

постоянной проверке сетевого подключения. Например, умные печки одного из производителей каждые пять минут

пингуют три сервера:

google.com

baidu.cn

yandex.ru

Домашние гаджеты ходят в интернет

Умные печки после включения просят подключить их к WiFi для выполнения следующих функций:

- предварительный разогрев духовки, когда вы отсутствуете дома, но планируете скоро прийти;

- предварительный разогрев духовки, когда вы ещё не встали с кровати;

- получение уведомлений на телефон о завершении работы по заданному таймеру.

Несмотря на безусловное удобство этих функций, специалисты рекомендуют всё-таки

отключать печки от интернета. Хотя многие понимают это и без экспертных советов. По данным самих производителей, 50% покупателей

отказываются подключать бытовую технику к интернету.

Производители полагают, что пользователи просто недостаточно осведомлены об уникальной функциональности умных устройств, но истинная причина может быть в другом. Возможно, люди просто не нуждаются в таких функциях и не хотят, чтобы домашняя техника ходила в интернет без их ведома, обновляла свой софт и передавала производителю статистику об использовании устройства.

Сами производители получают прямую выгоду от слежки. По

статистике LG, для подключённых к интернету холодильников продажи дополнительных аксессуаров (водяных фильтров) выше, чем для неподключённых.

Ранее в блоге мы уже рассказывали, что умные телевизоры

ежесекундно снимают «отпечатки» экрана и отправляют на сервер. Это главная причина, почему телевизоры так подешевели в последнее время.

Примерно в 2021 году у некоторых производителей ТВ слежка за пользователями

стала не дополнительным, а основным источником дохода.

Утечка персональных данных возможна не только с телевизоров, но даже

с пылесосов:

Одна из фотографий, которые пылесос Roomba отправил на облачный хостинг

Одна из фотографий, которые пылесос Roomba отправил на облачный хостинг

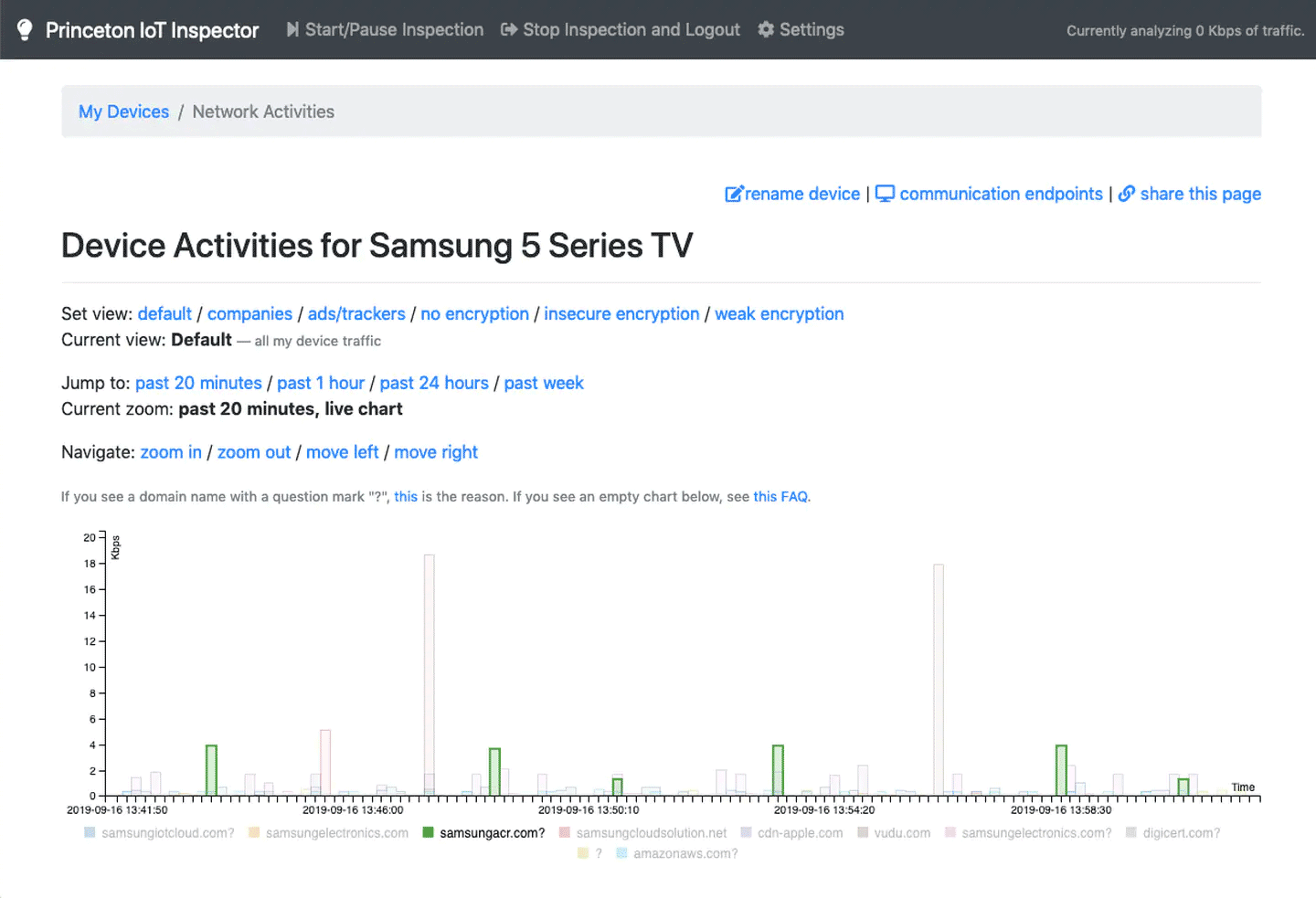

Если отправляемые данные не зашифрованы должным образом, то их легко перехватить в любой точке между пылесосом и облаком. Выявить такой трафик можно с помощью специальных программ для сетевого мониторинга, анализаторов трафика и снифферов.

Снифферы для сетевого трафика

Трафик домашних устройств можно отслеживать и блокировать на маршрутизаторе, где есть функция файрвола. Для более продвинутого мониторинга традиционно используются сетевые снифферы. Самым известным является Wireshark. Как раз недавно вышли новые версии

Wireshark 4.0.8 и 3.6.16.

Можно упомянуть новый сниффер

Sniffnet. Программа опенсорсная,

исходный код на Github.

Sniffnet

Sniffnet

Он отличается от Wireshark и других анализаторов трафика приятным GUI и большей простотой использования. Наверное, это самый красивый инструмент сетевого мониторинга в настоящее время, причём у него на выбор есть четыре темы оформления.

В остальном функции стандартные:

- поддержка фильтров для наблюдаемого трафика;

- просмотр общей статистики по интернет-трафику;

- просмотр графиков интенсивности трафика в реальном времени;

- подробная информация о доменах и сетевых провайдерах узлов, с которыми происходит связь;

- идентификация соединений в локальной сети;

- географическое положение удалённых узлов;

- настройка пользовательских уведомлений для информирования о наступлении определённых сетевых событий;

- просмотр сетевых подключений в реальном времени;

- сохранение полного текстового отчёта с подробной информацией по каждому сетевому соединению:

- IP-адреса источника и получателя

- порты источника и назначения

- используемые протоколы

- количество переданных пакетов и байт

- начальная и конечная временные метки обмена информацией

Сниффер для расширений Chrome

Отслеживать трафик помогают не только стандартные снифферы, но и другие инструменты. Например, если нужно следить за расширениями Chrome, то для этого разработано специальное маленькое расширение под названием

Little Rat.

Этот маленький «надсмотрщик» выполняет роль файрвола, блокируя запросы к определённым хостам. Таким образом, расширениям типа uBlock Origin разрешается выполнять свою прямую функцию (блокировка рекламы), но запрещено передавать данные с вашего компьютера.

Интересно, что

официальная версия Little Rat в Chrome Store поставляется с усечённой функциональностью: она только блокирует запросы по списку, но там нет счётчика запросов и уведомлений в реальном времени. Это потому что Google запрещает использовать в расширениях программные интерфейсы

declarativeNetRequest.onRuleMatchedDebug. Полноценная версия лежит в

репозитории на Github.

Это просто пример, что утечки персональной информации происходят не только с бытовой техники, но и из доверенных расширений Chrome, от которого этого совсем не ждёшь, вроде блокировщиков рекламы. К счастью, любые утечки можно выявить и остановить.