http://habrahabr.ru/company/pt/blog/244447/

Если вы часто читаете IT-новости, то наверняка уже устали от страшилок об очередной уязвимости, которая нашлась в популярной OS / СУБД / CMS / кофеварке. Поэтому данный пост посвящен не самой уязвимости, а наблюдению за тем, как люди регируют на неё.

Однако сначала — несколько слов о «виновнице торжества». Критическая уязвимость популярном блоговом движке WordPress была найдена в сентябре финскими специалистами из компании с весёлым названием

Klikki Oy. Используя эту дыру, хакер может вести в качестве комментария к блогу специальный код, который будет выполнен в браузере администратора сайта при чтении комментариев. Атака позволяет скрытно перехватить управление сайтом и делать разные неприятные вещи под админским доступом.

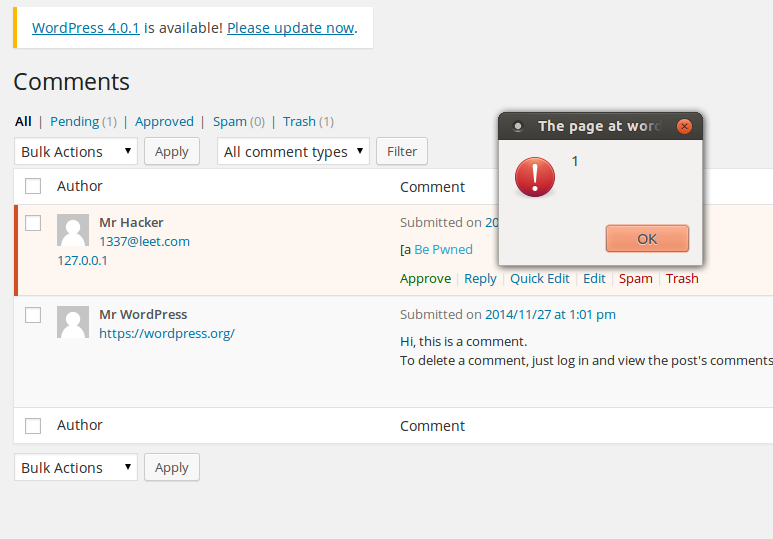

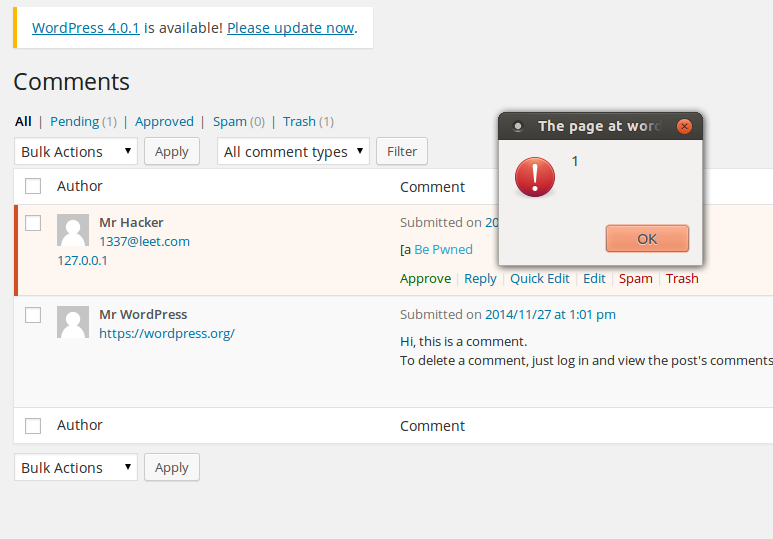

Вот как легко это выглядит на практике. Заходим в блог на WordPress и вводим нехороший комментарий:

Далее мы видим, как специально сформированный комментарий позволяет обойти проверку и провести XSS-атаку:

После захвата админских полномочий злоумышленник может запускать свои коды на сервере, где хостится атакованный блог – то есть развивать атаку по более широкому фронту. Тут самое время вспомнить, что буквально недавно 800 тыс. кредиток

было украдено банковским трояном, который распространялся через сайты на WordPress.

Данная уязвимость касается всех версий WordPress от 3.0 и выше. Проблема решается обновлением движка до версии 4, где такой проблемы нет.

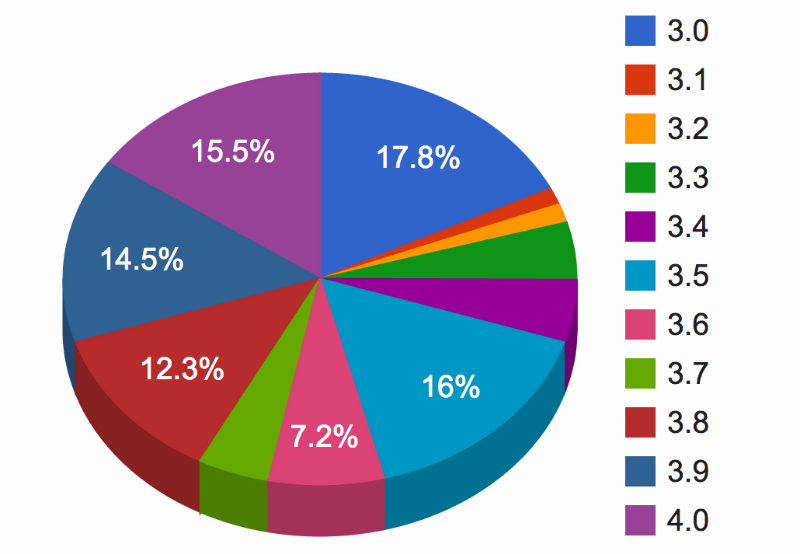

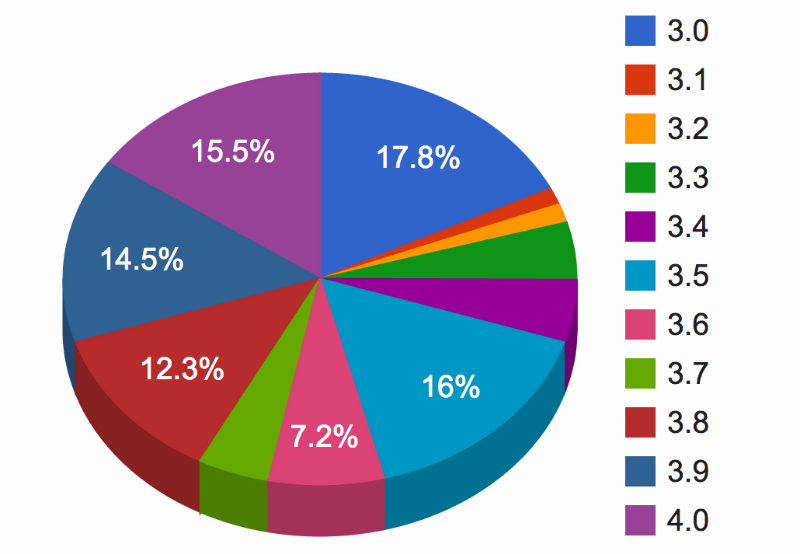

Ну а теперь собственно о реакции. Финские эксперты по безопасности, обнаружившие уязвимость, сообщили о ней вендору 26 сентября. На момент написания этой статьи, то есть

два месяца спустя после обнаружения, обновилось не более 16% пользователей WordPress (см. диаграмму на заглавной картинке поста). Из чего финские эксперты делают вывод, что все остальные 84%, то есть несколько десятков миллионов пользователей данного движка во всем мире, остаются потенциальными жертвами.

На самом деле жертв будет конечно меньше, потому что есть небольшое дополнительное условие для эксплуатации – нужна возможность комментирования постов или страниц (по умолчанию доступно без авторизации). Однако нас тут интересует именно время жизни уязвимости, и в данном случае это можно наблюдать в реальном времени — следить за статистикой обновления WordPress

можно здесь. Хотя вы наверняка и так уже поняли смысл этих цифр: пока гром не грянет, мужик не перекрестится.

Мы также следим за попытками злоумышленников эксплуатировать эту уязвимость «в дикой природе». Для этого применяется сеть выявления атак на приложения на основе

PT Application Firewall. Механизм выявления атак, основанный на анализе аномалий, в данном случае отработал прекрасно, и нам даже не пришлось добавлять сигнатуры. Иными словами, PT AF выявлял этот «0 day» с самого начала:

На данный момент попытки эксплуатации описанной уязвимости уже встречаются. Их пока нельзя назвать массовыми – но если у вас старый WordPress, стоит всё-таки обновиться.